Специалисты обнаружили новую уязвимость в процессорах Intel, позволяющую злоумышленникам похитить любые данные, к которым недавно обращался процессор. Новая атака получила название Microarchitectural Data Sampling (MDS) или Микроархитектурная выборка данных.

Уязвимости подвержены почти все процессоры Intel, выпускавшиеся с 2011 года. Проблема затрагивает операционные системы Windows, MacOS и Linux. Стоит отметить, что процессоры AMD не подвержены данной атаке.

Всего специалисты обнаружили четыре вида атак MDS — ZombieLoad, Fallout, RIDL (Rogue In-Flight Data Load) и Store-to-Leak Forwarding.

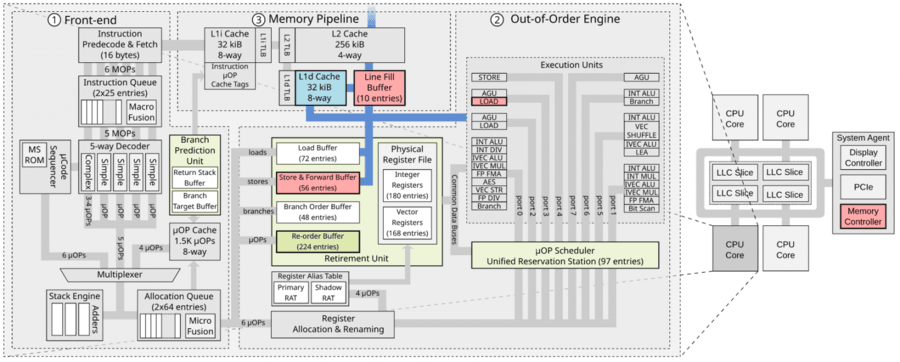

На изображении представлена структура процессора, в котором красным выделены уязвимые участки при атаках MDS.

ZombieLoad

Атака ZombieLoad позволяет украсть конфиденциальные пользователя данные, во время обращения к ним. Например, злоумышленники могут получить историю браузера, содержимое веб-сайтов, пользовательские ключи и пароли, или секреты системного уровня, например, ключи шифрования диска.

RIDL

Во время атаки RIDL злоумышленники получают информацию из внутренних буферов ЦП (буферы заполнения, хранения и порты загрузки). С помощью облака или JavaScript на вредоносном веб-сайте хакеры могут украсть данные из других программ, работающих на компьютере пользователя.

Fallout

Атака Fallout позволяет читать данные, которые были недавно записаны в операционную систему. Помимо того, злоумышленник может сам выбрать тип данных для кражи их из хранилища. Стоит отметить, что последние аппаратные контрмеры, введенные Intel в недавних процессорах Coffee Lake Refresh i9 для предотвращения атаки Meltdown, делают их более уязвимыми для Fallout по сравнению с аппаратными средствами более старого поколения.

Store-to-Leak Forwarding

Атака Store-to-Leak Forwarding использует оптимизацию ЦП для прерывания рандомизации адресов, мониторинга деятельности операционной системы (KASLR) и кражи данных в сочетании с инструментами Spectre.

Как защититься от атак MDS?

Большинство компаний уже выпустило обновления для устройств, помогающее устранить уязвимость.

Microsoft

На сайте Microsoft выложены обновления для всех версий Windows, которые затрагивает эта уязвимость. Пользователи Windows 8 и Windows 10 могут не волноваться, так как их компьютеры уже надёжно защищены.

Обновление для Windows 7, Windows Server 2008 R2 и Windows Server 2008

Обновление для Windows XP и Windows Server 2003

Apple

Корпорация Apple также выпустила исправление macOS Mojave 10.14.5 и High Sierra/Sierra. Исправление предназначено для всех Mac и MacBook, устройствам на базе iOS и watchOS уязвимость не угрожает.

Обновление для macOS Mojave 10.14.5, High Sierra, Sierra

Интернет-гигант Google выпустил обновление для облачной инфраструктуры и устройств на базе операционной системы Chrome. В связи с тем, что большая часть Android устройств работает на базе AMD процессоров - обновлять их не нужно.

Linux

В операционной системе Linux защиту добавили в обновлении 5.1.2, помимо того, обновление уже есть для Ubuntu, FreeBSD, RHEL и NetBSD.

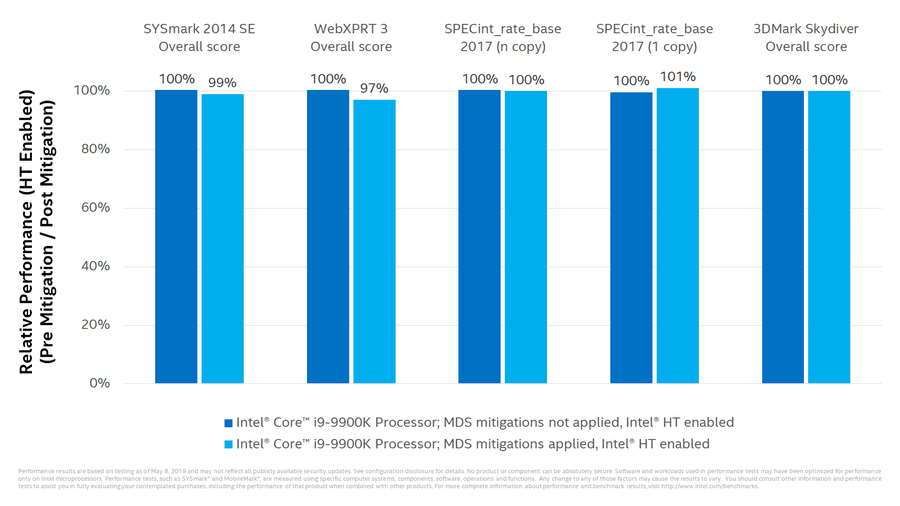

Официальные представители Intel больше не рекомендуют отключать функцию Intel Hyper-Threading, чтобы предотвратить уязвимость, если пользователь использует проверенное программное обеспечение.

Hyper-Threading — это технология Intel, «разделяющая» физическое ядро процессора на виртуальные ядра, которые позволяют выполнять несколько процессов одновременно. Однако окончательное решение остается за пользователем, так как отключение функции влечёт за собой существенное падение производительности процессора.

Стоит отметить, что использование вышеперечисленных обновлений без отключения технологии Hyper-Threading почти не снижает производительность процессоров Intel.